Que pensez-vous du système de contrôle de l'âge français pour la consultation des sites de vidéo pornographique ?

Voilà comment cela fonctionne. Je joins les référence de la description par l'ARCOM (1), et celle de l'article de France-Info (2).

- Le site de vidéo pornographique (que nous nommerons POR) doit demander une prestation payante à un prestataire de vérification de l'âge (que nous nommerons VER).

“Le double anonymat, c’est au moins trois fois plus cher”, confie un fournisseur, qui se garde bien de préciser ses tarifs. Un site pornographique nous indique qu’il devra débourser près “d’une centaine de milliers d’euros” à l’année(3).

- Les utilisateurs français qui souhaitent entrer dans le système doivent tout d'abord transmettre à ce prestataire VER une pièce d'identité avec photo, et une photo récente de type selfy. Le site avec ces éléments est en mesure de valider l'âge.

- Quand l'utilisateur ...

Quels sont vos guides de vacances et de visites ?

Le guide du routard est presque une institution en France, et je ne compte plus les exemplaires que j'ai acheté et utilisé. Un article de Slate porte sur cet ouvrage, à l'occasion de la sortie d'un film(1). Ce n'est pas le seul et il y en a d'autres qui font référence également.

Ce n'est pas une invention moderne.

Le mot "guide", à l’origine féminin, désignait "un ouvrage qui indique le chemin". Les premiers guides furent conçus pour aider les pèlerins en route vers Saint Jacques de Compostelle ou Rome. En 1552, Le Guide des chemins de France, de Charles Estienne connaît un grand succès ; par la suite, de nombreux ouvrages comme Le Voyage en France (1643) et Galliae accurrata descriptio adopteront ses principales caractéristiques : maniabilité de l’ouvrage, concision du style, encyclopédisme du contenu.

À la fin du XVIIIe siècle, accompagnant la naissance du tourisme et la mode du Grand Tour, le Handbuch de l’allemand Reichar...Continuer à lire

Des indices de vie détectés dans l’atmosphère d’une exoplanète 🔭

Des chercheurs de l’université de Cambridge ont détecté des traces d’au moins une de ces deux molécules : le sulfure de diméthyle ou le disulfure de diméthyle, dans l’atmosphère de K2-18b, une exoplanète située à 124 années-lumière de la Terre, dans la constellation du Lion.

Selon certains scientifiques, cette planète pourrait être recouverte d’un océan. Or, sur Terre, ces deux molécules sont produites par des organismes vivants, notamment des phytoplanctons marins et certaines bactéries. Leur présence sur K2-18b pourrait donc être un indice de vie biologique.

Cela dit, la composition exacte de cette planète fait encore l’objet de débats au sein de la communauté scientifique.

Qu’est-ce que cette hypothèse vous inspire ?

Comment imaginez-vous la v...

Continuer à lire

Choisir une image représentative des humains ?

Le site Science Post a publié un article(1), issu d'articles en anglais (2) sur le sujet. Voici des traductions issue de l'article en anglais que j'ai choisi.

L'image de la sonde Pioneer.

Alors que les disques d'or de Voyager contiennent beaucoup plus d'informations, pour le cas improbable où ils seraient récupérés par des civilisations extraterrestres ou de futures civilisations humaines, la plaque de Pioneer n'avait qu'une seule image pour représenter l'humanité, et c'est ce que nous avons fini par envoyer pour représenter l'ensemble de notre espèce, conçue par Sagan, sa femme Linda Salzman Sagan et Frank Drake, célèbre pour son équation de Drake. Traduit avec DeepL.com (version gratuite)

Des chances de voir des aurores boréales ce soir, après le coucher du soleil ?

Mon application d’observation m’envoie des notifications. Si le ciel est clair ce soir, je vous invite à regarder vers le nord.

Aurore boréale vue de mon balcon en septembre dernier

Est ce que vous jouer encore à World of Warcraft ?!

Est-ce une innovation sympathique ou détestable ?

Lors de la présentation avant l’Expo Osaka-Kansai 2025, l’entreprise a révélé son dernier concept de robot : Corleo, un cheval robotique propulsé par une pile à hydrogène, conçu pour être monté par des humains.

Kawasaki n’a pas encore annoncé de date précise pour la commercialisation de son engin. Toutefois, l’entreprise a suggéré que le robot pourrait être lancé d’ici 2050 (1).

Voilà une vidéo fictive réalisée avec des images de synthèse.

Qu'en pensez-vous ?

(1) https://sciencepost.fr/grimper-des-montagnes-sur-le-dos-dun-cheval-robot-sera-bient...

Continuer à lire

Quels personnages secondaires vous ont semblé plus profonds ou plus attachants que les personnages principaux ? Qu’est-ce qu’ils incarnaient de plus juste ou de plus nuancé ? Les antagonistes principaux ne sont pas concernés par la question.

Des mesures contestées en débat dans la proposition de loi sur le narcotrafic ?

Voir la question en entier

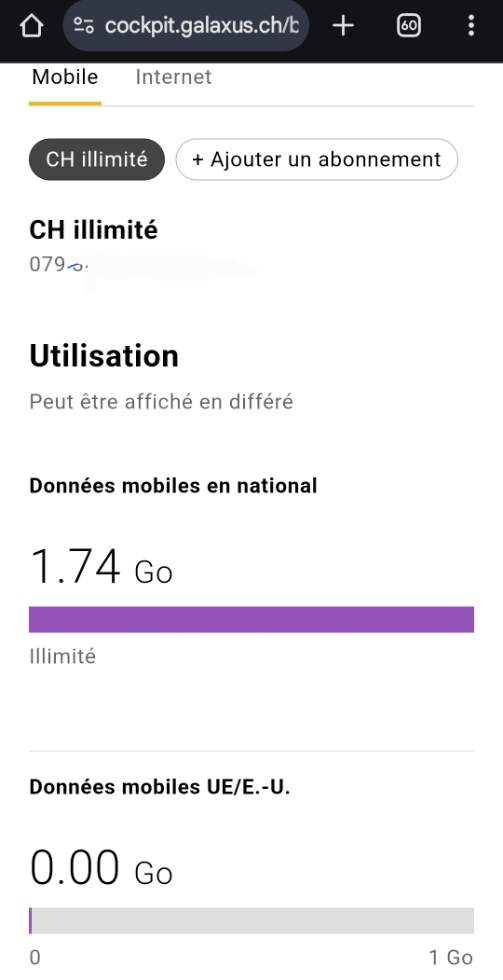

Pour le dernier point, ça ne changera pas grand-chose. Car votre ISP a déjà ses infos. En vous fournissant un service internet, il surveille votre connexion et connait les demandes effectuées et le volume transmis et reçu.

Si vous utilisez un serveur DNS alternatif, vous transférez à l'entreprise les requêtes, mais l'ISP connait toujours les IP fournies.

Déjà en 1998 :

les données personnelles de chaque utilisateur relatives au trafic et à la facturation qui sont stockées dans les fichiers log. Ces données doivent pouvoir être mises à la disposition des autorités compétentes pendant au moins six mois.

Alors certes aujourd'hui avec les connections chiffrées, c'est plus difficile d'avoir accès au contenu (dépend du cryptage utilisé) et le VPN ne fait que déporter de votre ISP à l'entreprise qui gère le VPN et vous ne pourrez pas vérifier si effectivement, il n'utilise pas de log. Et là encore, des techniques existent pour vous pister et vous surveiller. Votre ISP sait que vous vous connectez à des IP de VPN connu et la police pourrait contraindre par exemple l'entreprise à surveiller le trafic provenant de votre IP via des accords entre services de polices. Alors oui pas pour le quidam, là, on parle de criminalité internationale et très violente ou de terrorisme. Pour le DNS de l'ISP ça dépend de comment est effectuée la demande DNS. En HTTPS, une partie de l'URL peut être en clair.

https://chatgpt.com/share/67da08da-7740-800c-bed6-9e7603467a4c

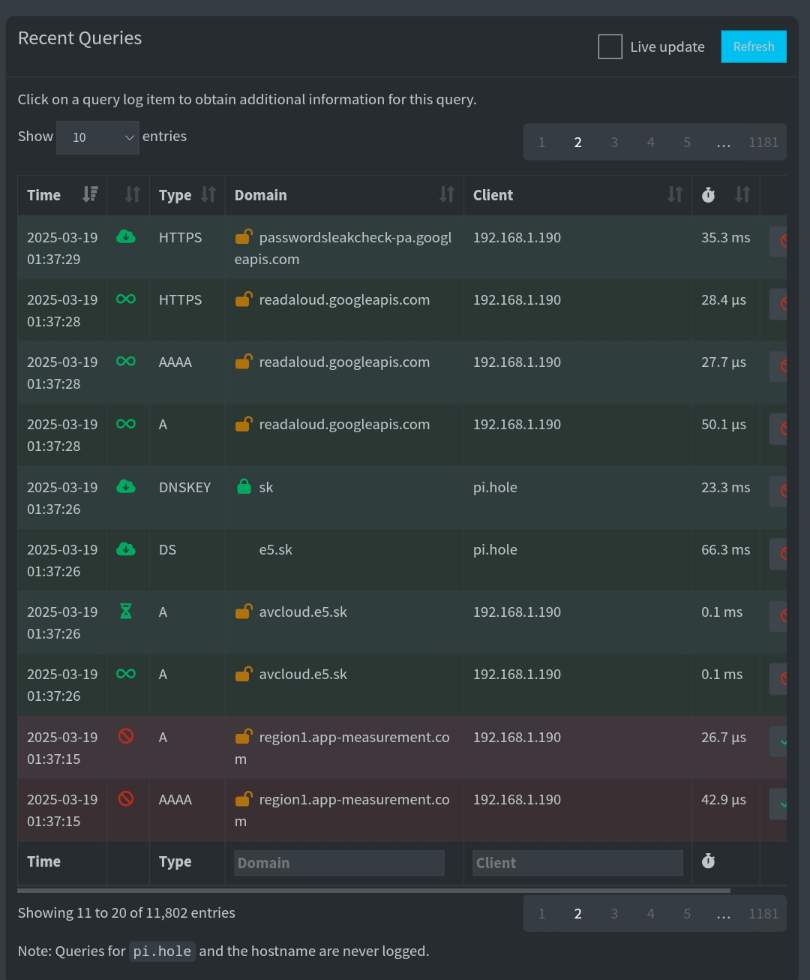

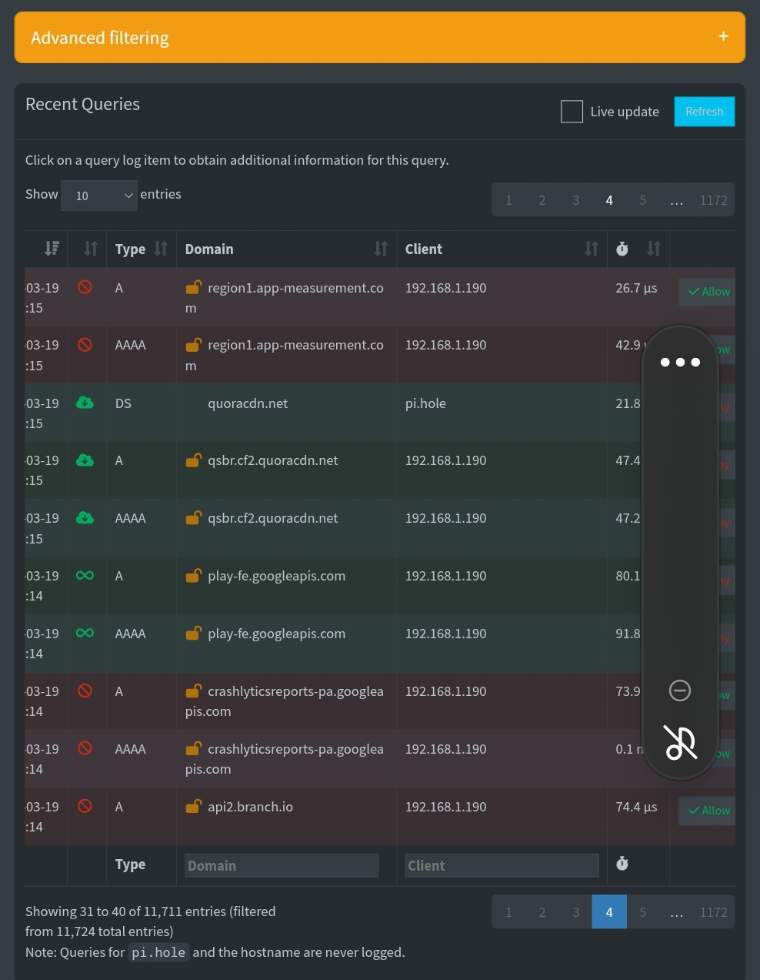

Exemple parlant. J'ai moi-même un serveur DNS pour filtrer les pubs à la maison et bloquer les domaines malveillants ou le tracking.

Je sais à quoi les périphériques se connecte en partie. (si ce sont des IP pas besoin de DNS) et le trafic physique ne passe pas par le DNS chez moi. Seules les requêtes de résolution de domaine passent par mon serveur.

Exemple de trafic avec les domaines récent avec des bloqués également.

On voit clairement les domaines. Probablement que sur Android les applications n'utilisent pas le chiffrement des URL (voir ChatGPT) donc même en HTTPS, je sais quels domaines a été demandé.

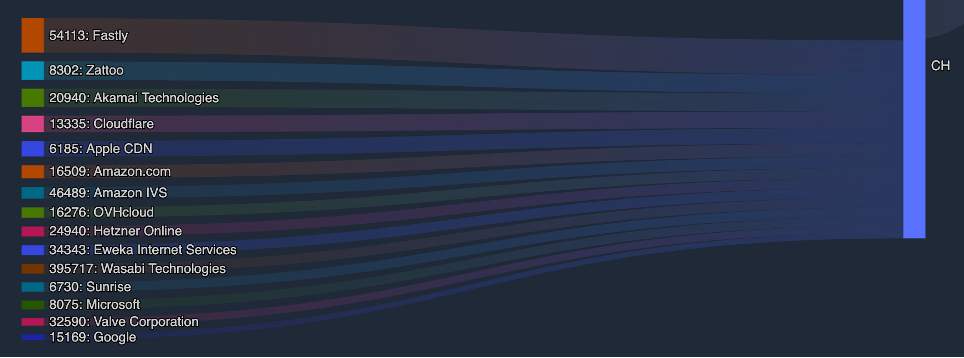

Les ISP peuvent analyser le trafic client total (et aussi unique) pour optimiser les connections.

Exemple d'analyse des fournisseurs de contenu les plus utilisés en Suisse pour Init7 sur une période donnée.

Il existe différents outils pour l’analyse des échantillons de flux – chez Init7, nous utilisons le logiciel open source Akvorado. Ce qui est particulièrement impressionnant avec ce programme, c’est la possibilité de créer des diagrammes de Sankey, qui permettent par exemple de représenter graphiquement les 15 premières sources de trafic sur une période donnée

L'analyse, même si elle ne contient pas les données transmises, elle contient quand même des infos.

Pour agréger et analyser le volume réel des données, les données NetFlow ou SFlow des routeurs sont évaluées. Ces données de flux se basent sur un instantané, dans lequel chaque millième paquet de données transmis par un routeur, par exemple, est enregistré. Les adresses IP source et cible ainsi que la taille du paquet sont alors enregistrées. Ces échantillons de flux sont ensuite transmis à un collecteur de flux et analysés. L’échantillon d’un paquet de données pour 1000 donne une mesure assez précise du volume réel des données.

La Suisse peut surveiller et décrypter des données.

Lors de la révision de la loi fédérale en 2016, le conseiller fédéral Guy Parmelin, alors en charge de la sécurité, assurait un respect total de la sphère privée des Suisses. "Cela permettra de pénétrer dans certains ordinateurs, y compris dans le cadre privé, pour autant que toutes les conditions soient réunies", expliquait-il à l'époque.

L'objectif de cette loi, acceptée par 65% de la population, était de permettre, face aux nouvelles technologies de communications, de lutter contre le terrorisme. Elle permet notamment de se connecter sur les câbles et les fibres des différents opérateurs, donc de décrypter des échanges effectués sur internet.

Pour le moment, la confédération à refuser de continuer leur plan de forcer les entreprises de messagerie à leur donner accès aux échanges.

Face aux critiques, le Conseil fédéral a d'ailleurs renoncé pour le moment à la mise en oeuvre d'un pan controversé de la révision. Il s'agissait d'obliger les applications de type Whatsapp, Threema ou Signal de supprimer les chiffrements utilisés par les opérateurs pour garantir la confidentialité des messages.

Pour les premières questions, il y a un vrai problème. Mettre des accès pose des problèmes plus complexes, car ils peuvent, eux aussi, être détourné par d'autre état ou des criminels. Aujourd'hui, les états utilisent des failles connues d'elle-même où d'entreprise (la très connue Israélienne par exemple) un jeu du chat et de la souris entre les autorités, les criminels et les entreprises qui tentent de créer un appareil inviolable. Mettre une porte dérobée, c'est comme dire ici, il y a une porte. L'attention sera alors mise sur les entreprises ou l'état qui y ont accès (plutôt que de chercher l'aiguille dans la meule). Comme aujourd'hui, les pirates piratent rarement les matériels ou les serveurs. Il pirate l'humain qui a un accès légitime au serveur. Il peut ensuite se cacher un certain temps et dérober des données.